- Publié le

Une nouvelle attaque HTTP/2 DoS peut faire planter les serveurs Web avec une seule connexion

- Auteurs

- Nom

- AbnAsia.org

- @steven_n_t

"Des vulnérabilités du protocole HTTP/2 récemment découvertes appelées « CONTINUATION Flood » peuvent conduire à des attaques par déni de service (DoS), faisant planter les serveurs Web avec une seule connexion TCP dans certaines implémentations.

HTTP/2 est une mise à jour du protocole HTTP normalisé en 2015, conçue pour améliorer les performances Web en introduisant un cadrage binaire pour une transmission de données efficace, un multiplexage pour permettre plusieurs requêtes et réponses sur une seule connexion et une compression d'en-tête pour réduire les frais généraux.

Les nouvelles vulnérabilités CONTINUATION Flood ont été découvertes par le chercheur Barket Nowotarski, qui affirme qu'elles sont liées à l'utilisation de trames HTTP/2 CONTINUATION, qui ne sont pas correctement limitées ou vérifiées dans de nombreuses implémentations du protocole.

Les messages HTTP/2 incluent des sections d'en-tête et de fin sérialisées en blocs. Ces blocs peuvent être fragmentés sur plusieurs trames pour la transmission, et les trames CONTINUATION sont utilisées pour assembler le flux.

L'omission de vérifications de trames appropriées dans de nombreuses implémentations permet aux acteurs malveillants d'envoyer potentiellement une chaîne de trames extrêmement longue en ne définissant simplement pas l'indicateur 'END_HEADERS', ce qui entraîne des pannes de serveur en raison de pannes de mémoire insuffisante ou d'épuisement des ressources du processeur car ces trames sont traités.

Le chercheur a averti que des conditions de mémoire insuffisante pourraient entraîner des pannes de serveur en utilisant une seule connexion HTTP/2 TCP dans certaines implémentations.

""Les cas de manque de mémoire sont probablement les cas les plus ennuyeux mais aussi les plus graves. Il n'y a rien de spécial à ce sujet : pas de logique étrange, pas de condition de concurrence intéressante, etc."", explique Nowotarski.

""Les implémentations autorisant le MOO ne limitaient tout simplement pas la taille de la liste d'en-têtes construite à l'aide des trames CONTINUATION.""

""Les implémentations sans délai d'attente d'en-tête ne nécessitaient qu'une seule connexion HTTP/2 pour faire planter le serveur.""

Une alerte du Centre de coordination du CERT (CERT-CC) publiée aujourd'hui répertorie plusieurs identifiants CVE correspondant à différentes implémentations HTTP/2 vulnérables à ces attaques.

Ces implémentations autorisent différents niveaux d'attaques par déni de service, notamment des fuites de mémoire, une consommation de mémoire et un épuisement du processeur, comme décrit ci-dessous :

CVE-2024-27983 : affecte le serveur HTTP/2 Node.js. L'envoi de quelques trames HTTP/2 peut provoquer une fuite de mémoire en raison d'une condition de concurrence critique, conduisant à un potentiel DoS.

CVE-2024-27919 : affecte le codec oghttp d'Envoy. Consommation de mémoire illimitée en raison de la non-réinitialisation d'une requête lorsque les limites de la carte d'en-tête sont dépassées.

CVE-2024-2758 : concerne Tempesta FW. Ses limites de débit n'empêchent pas efficacement les attaques de trames CONTINUATION vides, autorisant potentiellement le DoS.

CVE-2024-2653 : affecte amphp/http. Il collecte les trames CONTINUATION dans un tampon illimité, risquant un crash du MOO si la limite de taille d'en-tête est dépassée.

CVE-2023-45288 : affecte les packages net/http et net/http2 de Go. Permet à un attaquant d'envoyer un ensemble d'en-têtes arbitrairement volumineux, provoquant une consommation excessive du processeur.

CVE-2024-28182 : implique une implémentation utilisant la bibliothèque nghttp2, qui continue de recevoir des trames CONTINUATION, conduisant à un DoS sans rappel de réinitialisation de flux approprié.

CVE-2024-27316 : affecte Apache Httpd. Un flux continu de trames CONTINUATION sans l'indicateur END_HEADERS peut être envoyé, mettant fin de manière incorrecte aux requêtes.

CVE-2024-31309 : affecte le serveur de trafic Apache. HTTP/2 CONTINUATION Une attaque DoS peut entraîner une consommation excessive de ressources sur le serveur.

CVE-2024-30255 : affecte les versions 1.29.2 ou antérieures d'Envoy. Vulnérable à l'épuisement du processeur dû à un flot de trames CONTINUATION, consommant d'importantes ressources du serveur.

Impact grave

Jusqu'à présent, selon le CERT-CC, les fournisseurs et les bibliothèques HTTP/2 qui ont confirmé qu'ils sont concernés par au moins un des CVE ci-dessus sont Red Hat, SUSE Linux, Arista Networks, le projet Apache HTTP Server, nghttp2, Node.js. , AMPHP et le langage de programmation Go.

Nowotarski affirme que le problème est plus grave que l'attaque « HTTP/2 Rapid Reset » révélée en octobre dernier par les principaux fournisseurs de services cloud, et qui est activement exploitée depuis août 2023.

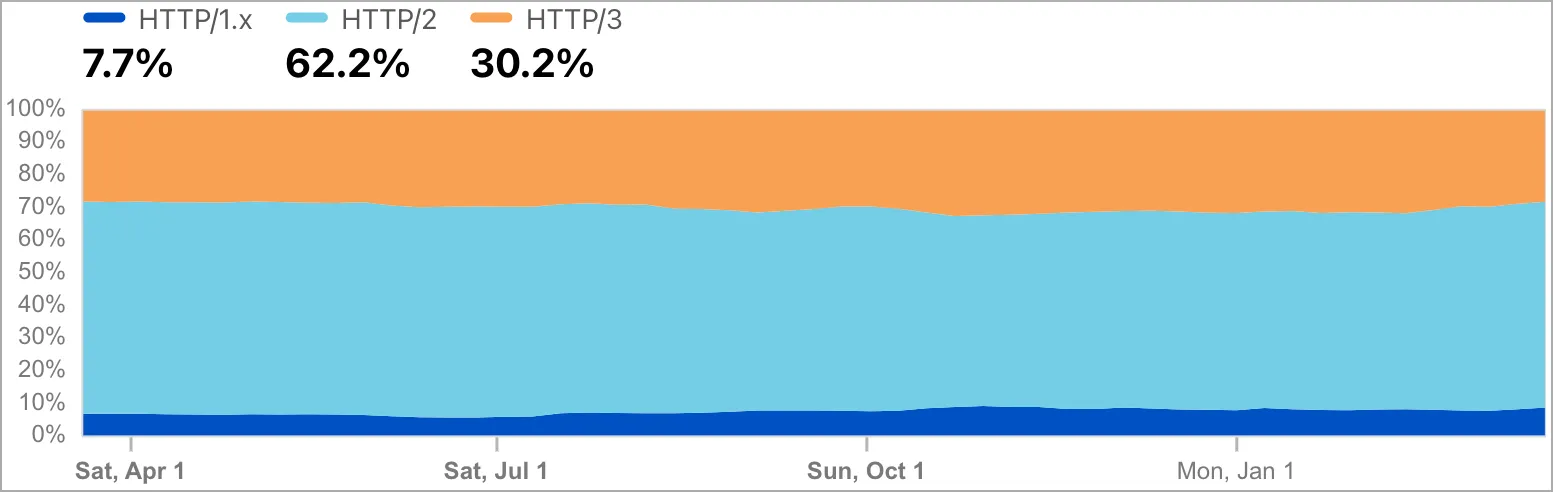

""Étant donné que Cloudflare Radar estime les données de trafic HTTP supérieures à 70 % de tous les transferts Internet et l'importance des projets concernés, je pense que nous pouvons supposer qu'une grande partie d'Internet a été affectée par une vulnérabilité facile à exploiter : dans de nombreux cas, un seul TCP ""La connexion était suffisante pour faire planter le serveur"", a prévenu Nowotarski.

En outre, le chercheur prévient que le problème serait complexe à déboguer et à atténuer pour les administrateurs de serveurs sans connaissances appropriées en HTTP/2.

En effet, les requêtes malveillantes ne seraient pas visibles dans les journaux d'accès si l'analyse avancée des trames n'était pas activée sur le serveur, ce qui n'est pas le cas dans la plupart des cas.

Alors que les auteurs de menaces surveillent généralement les techniques DDoS nouvellement découvertes à utiliser dans leurs services et attaques de stress, il est essentiel de mettre à niveau les serveurs et les bibliothèques concernés avant que les vulnérabilités ne soient activement exploitées."

Veuillez noter que la version française est assistée par Ai, des erreurs mineures peuvent donc exister.

Auteur

AiUTOMATING PEOPLE, ABN ASIA a été fondée par des personnes ayant des racines profondes dans le milieu académique, avec une expérience professionnelle aux États-Unis, aux Pays-Bas, en Hongrie, au Japon, en Corée du Sud, à Singapour et au Vietnam. ABN ASIA est l'endroit où l'académie et la technologie rencontrent l'opportunité. Avec nos solutions de pointe et nos services de développement logiciel compétents, nous aidons les entreprises à se développer et à s'imposer sur la scène mondiale. Notre engagement : Plus vite. Mieux. Plus fiable. Dans la plupart des cas : moins cher également.

N'hésitez pas à nous contacter chaque fois que vous avez besoin de services informatiques, de conseils en matière de numérique, de solutions logicielles prêtes à l'emploi, ou si vous souhaitez nous envoyer des demandes de propositions (RFP). Vous pouvez nous contacter à l'adresse [email protected]. Nous sommes prêts à vous aider avec tous vos besoins technologiques.

© ABN ASIA