- Publié le

Comment fonctionne Google Authenticator (ou d'autres types d'authentificateurs à deux facteurs) ?

- Auteurs

- Nom

- AbnAsia.org

- @steven_n_t

Google Authenticator est couramment utilisé pour se connecter à nos comptes lorsque l'authentification à deux facteurs est activée. Comment garantit-il la sécurité ?

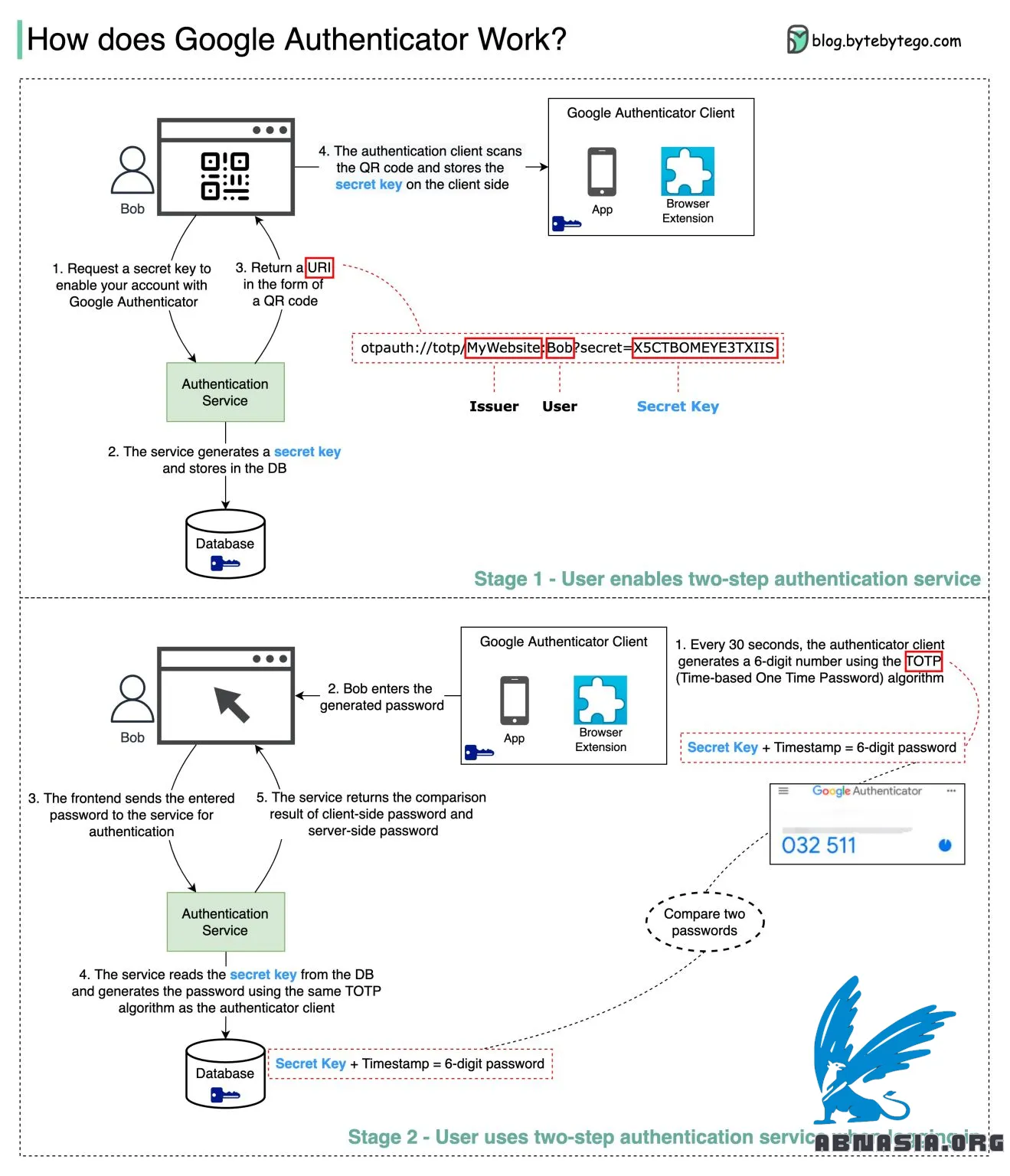

Google Authenticator est un authentificateur basé sur un logiciel qui met en œuvre un service de vérification à deux étapes. Le diagramme ci-dessous fournit des détails.

Il existe deux étapes impliquées : Stage 1 - L'utilisateur active la vérification à deux étapes de Google

Stage 2 - L'utilisateur utilise l'authentificateur pour se connecter, etc.

Examinons ces étapes.

Étape 1

Étapes 1 et 2 : Bob ouvre la page Web pour activer la vérification à deux étapes. Le côté client demande une clé secrète. Le service d'authentification génère la clé secrète pour Bob et la stocke dans la base de données.

Étape 3 : Le service d'authentification renvoie un URI au côté client. L'URI est composé d'un émetteur de clé, d'un nom d'utilisateur et d'une clé secrète. L'URI est affiché sous la forme d'un code QR sur la page Web.

Étape 4 : Bob utilise ensuite Google Authenticator pour scanner le code QR généré. La clé secrète est stockée dans l'authentificateur.

Étape 2

Étapes 1 et 2 : Bob veut se connecter à un site Web avec la vérification à deux étapes de Google. Pour cela, il a besoin du mot de passe. Toutes les 30 secondes, Google Authenticator génère un mot de passe à 6 chiffres en utilisant l'algorithme TOTP (mot de passe à usage unique basé sur le temps). Bob utilise le mot de passe pour accéder au site Web.

Étapes 3 et 4 : Le côté client envoie le mot de passe de Bob au serveur pour l'authentification. Le service d'authentification lit la clé secrète dans la base de données et génère un mot de passe à 6 chiffres en utilisant le même algorithme TOTP que le client.

Étape 5 : Le service d'authentification compare les deux mots de passe générés par le client et le serveur, et renvoie le résultat de la comparaison au côté client. Bob ne peut procéder à la connexion que si les deux mots de passe correspondent.

Est-ce que ce mécanisme d'authentification est sécurisé ?

Pouvez-vous obtenir la clé secrète ? Nous devons nous assurer que la clé secrète est transmise en utilisant HTTPS. L'authentificateur client et la base de données stockent la clé secrète, et nous devons nous assurer que les clés secrètes sont chiffrées.

Pouvez-vous deviner le mot de passe à 6 chiffres ? Non. Le mot de passe a 6 chiffres, donc le mot de passe généré a 1 million de combinaisons possibles. De plus, le mot de passe change toutes les 30 secondes. Si les hackers veulent deviner le mot de passe en 30 secondes, ils doivent saisir 30 000 combinaisons par seconde.

Veuillez noter que la version française est assistée par Ai, des erreurs mineures peuvent donc exister.

Auteur

AiUTOMATING PEOPLE, ABN ASIA a été fondée par des personnes ayant des racines profondes dans le milieu académique, avec une expérience professionnelle aux États-Unis, aux Pays-Bas, en Hongrie, au Japon, en Corée du Sud, à Singapour et au Vietnam. ABN ASIA est l'endroit où l'académie et la technologie rencontrent l'opportunité. Avec nos solutions de pointe et nos services de développement logiciel compétents, nous aidons les entreprises à se développer et à s'imposer sur la scène mondiale. Notre engagement : Plus vite. Mieux. Plus fiable. Dans la plupart des cas : moins cher également.

N'hésitez pas à nous contacter chaque fois que vous avez besoin de services informatiques, de conseils en matière de numérique, de solutions logicielles prêtes à l'emploi, ou si vous souhaitez nous envoyer des demandes de propositions (RFP). Vous pouvez nous contacter à l'adresse [email protected]. Nous sommes prêts à vous aider avec tous vos besoins technologiques.

© ABN ASIA